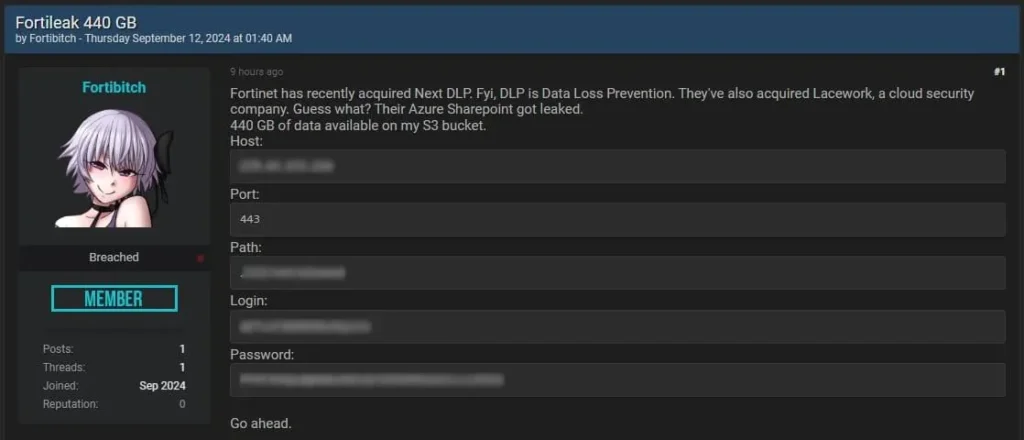

Com o avanço da tecnologia e a facilidade de integração dos serviços públicos via internet em todas as regiões de Mato Grosso, crescem também os casos de crimes cibernéticos. Segundo dados nacionais do Fórum Brasileiro de Segurança Pública, o número de estelionatos — categoria que inclui golpes virtuais — cresceu 37,9% no Brasil entre 2021 e 2022, tendência que também se reflete no estado.

A Delegacia Especializada de Repressão a Crimes Informáticos (DRCI-MT) recuperou R$ 4,6 milhões de vítimas de fraudes virtuais em 2023. Somente no primeiro semestre de 2024, a delegacia deflagrou sete operações e recuperou quase R$ 1 milhão em prejuízos relacionados a golpes na internet.

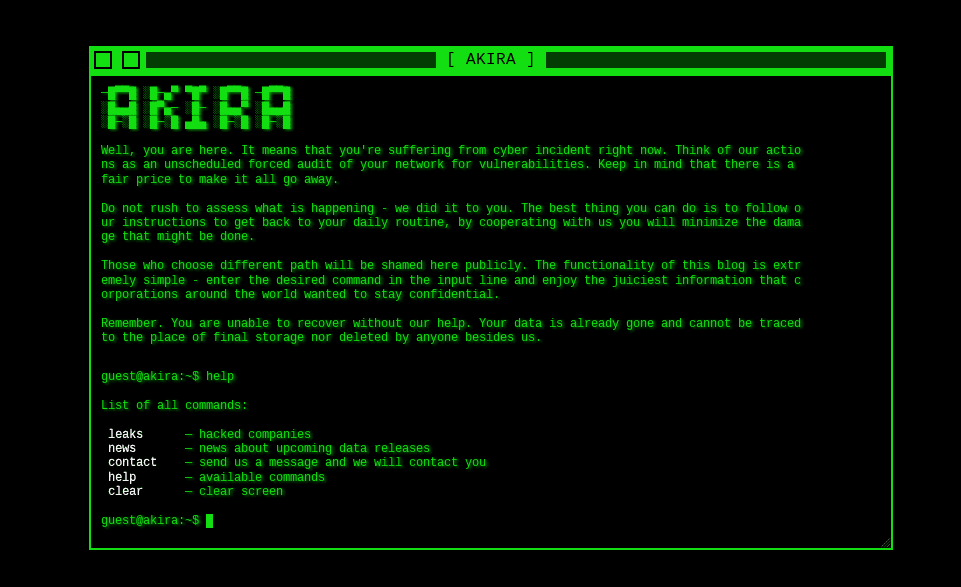

Entre os crimes mais comuns estão o “golpe do Pix”, fraudes com falsos perfis em redes sociais, clonagem de WhatsApp e links maliciosos enviados por SMS ou e-mail. Em muitas situações, as vítimas acabam fornecendo dados pessoais e bancários aos criminosos sem perceber.

“Os criminosos estão cada vez mais sofisticados. Usam engenharia social, ou seja, manipulam a vítima psicologicamente para obter informações sigilosas”, alerta o delegado Alessandro Ferreira, da DRCI-MT.

Casos no estado

Em Rondonópolis, uma vítima perdeu R$ 20 mil após cair no chamado “golpe do falso intermediário” em uma negociação de veículo. Já em outras cidades do estado, como Sinop e Cáceres, casos de clonagem de WhatsApp e falsos pedidos de dinheiro têm sido recorrentes.

Embora não haja um ranking oficial das cidades mais afetadas, grandes centros como Cuiabá e Várzea Grande concentram a maior parte dos registros, segundo autoridades locais, em razão do volume populacional e do maior uso de aplicativos e redes sociais.

Como se proteger

Especialistas em segurança digital listam algumas dicas fundamentais para evitar cair em armadilhas virtuais:

Desconfie de ofertas boas demais: promoções muito vantajosas ou promessas de dinheiro fácil geralmente são fraude.

Nunca clique em links suspeitos: verifique o endereço do site e evite clicar em links enviados por mensagens de desconhecidos.

Ative a verificação em duas etapas em redes sociais, e-mails e aplicativos bancários.

Não compartilhe dados pessoais por telefone ou WhatsApp, mesmo que o pedido pareça vir de um amigo. Em caso de dúvida, ligue para confirmar.

Mantenha o antivírus atualizado e evite acessar sites desconhecidos em computadores públicos.

Registre boletim de ocorrência em caso de tentativa ou confirmação de golpe, presencialmente ou pelo site da Polícia Civil.

Iniciativas locais

Cidades do interior têm promovido ações pontuais de conscientização sobre golpes digitais, principalmente voltadas ao público idoso. A Secretaria de Segurança Pública de Mato Grosso, por meio da DRCI, criou um canal via WhatsApp para orientar vítimas e apoiar investigações de crimes cibernéticos, embora o registro formal de ocorrências ainda deva ser feito pelo site oficial ou presencialmente.

“É fundamental que a população esteja informada. A prevenção é o melhor caminho”, ressalta o delegado Ferreira.

O que fazer se for vítima

Caso você tenha sido vítima de um golpe, tome as seguintes medidas:

Altere imediatamente suas senhas.

Comunique seu banco ou operadora sobre qualquer transação suspeita.

Registre um boletim de ocorrência.

Informe amigos e familiares para que não caiam em golpes semelhantes.

Com atenção e informação, é possível navegar com segurança mesmo em tempos em que o crime também se moderniza.